Aunque los niveles de seguridad en dispositivos y aplicaciones han aumentado considerablemente, todavía sigue siendo relativamente fácil que otra persona pueda acceder a nuestras comunicaciones, móviles u ordenadores aunque, eso sí, hay maneras de prevenir, detectar y tomar medidas contra estos ataques.

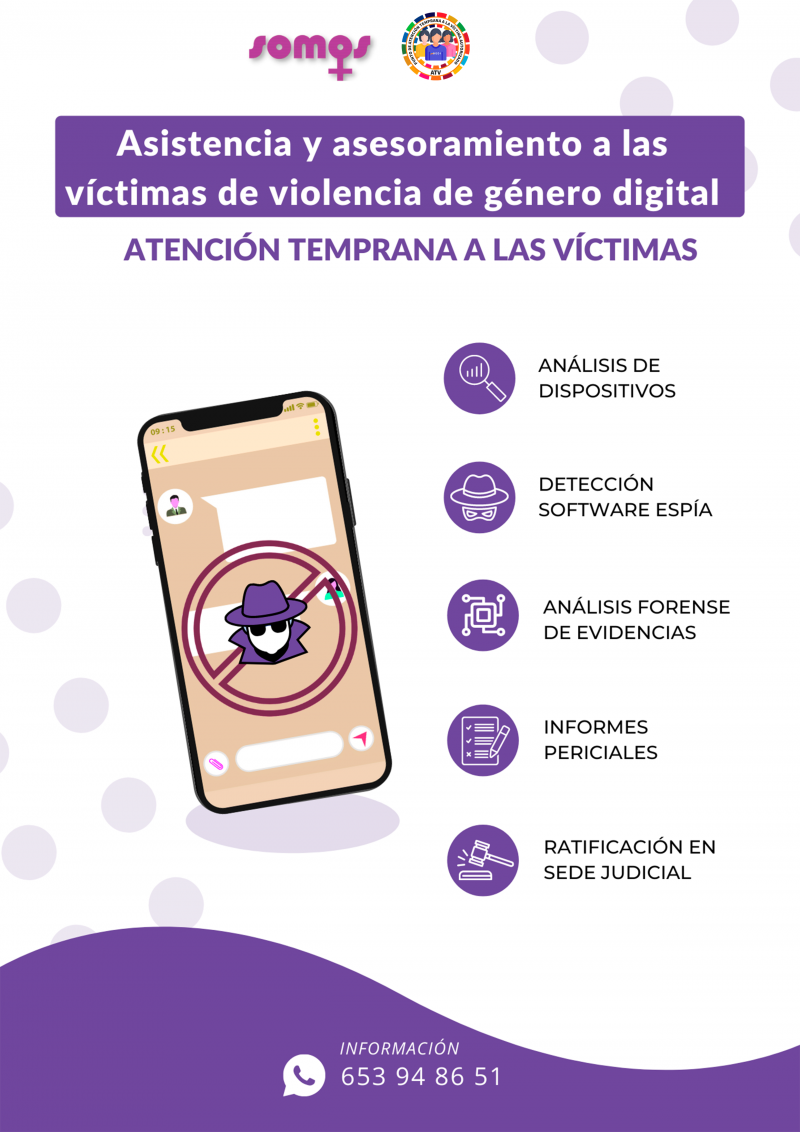

Cuando estos hechos, además, dan cobertura a acosadores y maltratadores es cuando aparece la figura del perito informático cuya función es atender a aquellas mujeres que quieren autentificar mensajes de WhatsApp por incluir, desde injurias hasta amenazas de muerte, y emplearlos como prueba en procedimientos judiciales.

Otro de los casos más frecuentes es el de mujeres que han sido víctima de intrusiones en sus dispositivos móviles a través de una aplicación espía. Lamentablemente en estos casos los agresores no son hackers ni necesitan grandes conocimientos tecnológicos. Basta una búsqueda en Google para encontrar diferentes aplicaciones comerciales que permiten espiar en teléfonos ajenos, leer whatsapps y correos electrónicos, acceder a fotos y archivos, instalar aplicaciones, conocer la ubicación del dispositivo o activar micrófonos y cámaras.

También se han visto casos en los que los acosadores regalan a la víctima un móvil previamente configurado por ellos, de manera que tienen la oportunidad de instalar la aplicación espía o sencillamente asociar el dispositivo a sus cuentas de correo y tener un control total.

Primeros síntomas

Hay que activar las alertas cuando da la impresión de que la otra persona conoce detalles a los que no podría haber tenido acceso de otra manera que no implicara el acceso a nuestro teléfono móvil.

A partir de ese momento es conveniente estudiar la actividad del dispositivo. ¿Se descarga rápido pese a no mostrar aplicaciones activas? ¿Gasta más datos de lo habitual?

Una buena idea es cargar el móvil al 100% antes de ir a dormir y desactivar todas las aplicaciones que estén en ejecución. Si a la mañana siguiente el nivel de batería ha descendido más de lo habitual y se ha registrado un consumo notable de datos, puede que esté pasando algo raro.

Las sesiones abiertas son otra pista clave. Servicios como WhatsApp Web, Google o iCloud permiten consultar el registro de dispositivos que están accediendo a ellos en un momento determinado. Conviene revisarlas de vez en cuando para asegurar que reconocemos todos los equipos que aparecen activos y cerrar las sesiones propias que no estamos utilizando.

Prevención

La principal recomendación de los peritos informáticos es tomar medidas de prevención. El primer paso para que un acosador no tenga la posibilidad de acceder a nuestro teléfono e instalar aplicaciones en él es no dejar el teléfono sin supervisión.

Puesto que esto no siempre es posible, conviene establecer diferentes mecanismos para salvaguardar el móvil de accesos no deseados. Un antivirus tendría que ser capaz de detectar y bloquear la mayoría de las aplicaciones de este tipo.

Además, como en otros aspectos de seguridad digital, el manejar el asunto de las contraseñas “de forma adecuada” es fundamental. Establecer patrones o códigos numéricos para acceder al teléfono e incluso para autorizar la instalación de nuevas aplicaciones, habilitar autentificaciones de doble factor. “

Qué hacer

Si se tiene la certeza de que el teléfono está siendo espiado y el objetivo es tomar medidas judiciales, lo mejor es no hacer nada y llevar el teléfono a un centro de peritaje informático donde puedan confirmar lo que está ocurriendo y garantizar que el contenido del dispositivo puede utilizarse como prueba durante el proceso aunque sabemos que cada persona es un mundo y cada situación es totalmente diferente.

En cualquier caso, si se opta por hacer un informe de peritaje lo mejor es no dar pistas al acosador o maltratador, incluso es recomendable apagar el móvil y que sigan haciendo vida normal para no levantar sospechas. Esto mismo es aplicable cuando la agresión se da, por ejemplo, a través del envío de mensajes, también es importante, aunque la primera reacción y la más normal sea borrarlo, mantenerlo para un posible juicio.

Deja tu comentario